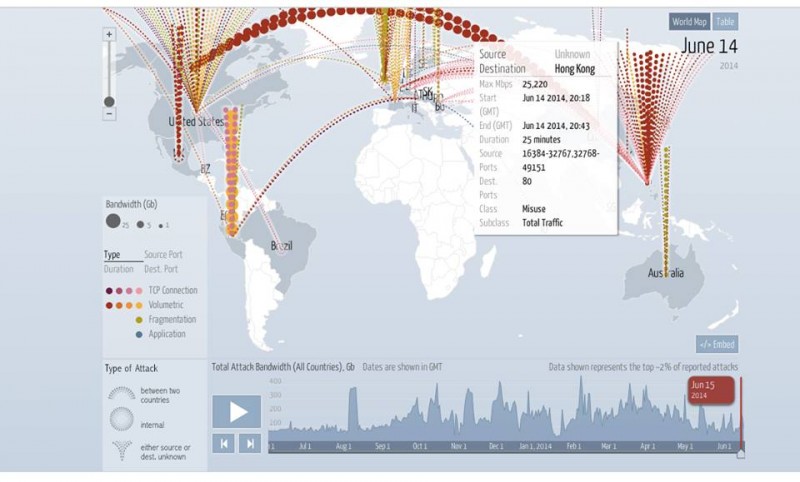

Mapa del ataque digital, 14 de junio. Destino: Hong Kong.

Apenas unos días antes del referéndum en línea dirigido por ciudadanos sobre el derecho al voto, la plataforma técnica que los defensores habían planeado usar para el referéndum sufrió un ataque DDoS masivo.

Del 20 al 22 de junio se invitó a los ciudadanos a votar en un referéndum sobre reformas constitucionales que garantizaría a todos los ciudadanos el derecho al voto en las elecciones que determinarán quién será el jefe ejecutivo.

Para construir un concenso público alrededor de una propuesta civil reciente sobre sufragio universal, el grupo cívico «Occupy Central with Love and Peace» designó al Programa de opinión pública de la Universidad de Hong Kong y al Centro para los estudios políticos sociales de la Universidad politécnica de Hong Kong para celebrar el referéndum civil en sus servidores.

El 13 de junio, 30 horas después de que el Programa de Opinión Pública (POP) de la Universidad de Hong Kong probara su sistema en línea aceptando las preinscripciones de los votantes, el sistema sufrió el mayor ataque de denegación de servicio en su historia. Dos de sus alojamientos web han retirado su servicio para el proyecto.

El referéndum civil ha sido criticado por los grupos políticos pro-Pekín, lo que desató la controversia en relación con los canales para el nombramiento. Muchos ciudadanos de Hong Kong sienten que el nombramiento por parte de un comité sirve como mecanismo de filtración para eliminar los candidatos que no quiere Pekín.

De acuerdo con una publicación de prensa realizada por el POP de la Universidad de Hong Kong [zh] el 16 de junio, el sistema de votación estaba alojado por Amazon Web Services (AWS), Cloudflare y UDomain. Estos tres servicios de alojamiento web sufrieron ataques DDoS a gran escala el 14 y el 15 de junio. AWS registró 10 billones de peticiones de sistema en 20 horas, CloudFare registró 75Gb de DDoS por segundo y UDomain 10Gb por segundo.

Como la escala del ataque es tremendo, los tres proveedores de servicio se vieron forzados a suspender temporalmente sus servicios. Un experto estimó que podría al menos haber 5,000 o posiblemente más de 10,000 ordenadores involucrados en el ataque.

El 16 de junio, Amazon decidió dejar de proveer servicio de alojamiento DNS al POP de la Universidad de Hong Kong y UDomain retiró su servicio de protección de seguridad. Cloudflare es ahora el único proveedor de servicio para apoyar el sistema de votación.

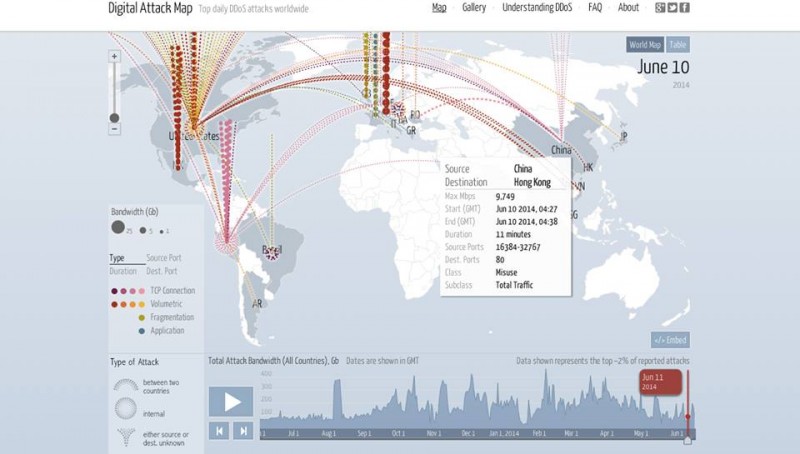

El experto en seguridad TI Anthony Lai publicó mapas del ataque digital en su página de Facebook, comparando la escala del ataque entre el 10 y el 14 de junio (veáse arriba), antes y después de que el POP de la Universidad de Hong Kong probara su sistema de votación:

Mapa del ataque diginal del 10 de junio. Destino Hong Kong.

El POP de la Universidad de Hong Kong trabajaba en una solución a la vulnerabilidad del sistema de votación. Consideraban usar 125 líneas telefónicas para votar, pero esto solo puede acomodar 70,000 votos en 12 horas. El OCLP esperaba conseguir que 300,000 votantes participaran en el referéndum cívico.

En 2012, el POP de la Universidad de Hong Kong fue también atacado por DDoS [en] cuando alojaba una encuesta simulada sobre sufragio universal para la elección del jefe ejecutivo.