Federica Mogherini, alta representante de la Unión Europea para Asuntos Exteriores y Política de Seguridad y vicepresidenta de la Comisión Europea, con el Ministro iraní de Asuntos Exteriores, Javad Zarif, en el hotel Beau Rivage de Lausana durante las conversaciones de E5/EU+1. Foto con licencia CC BY-NC-ND 2.0 de la cuenta de European External Action Service en Flickr.

La compañía de seguridad informática Kaspersky Lab, con sede en Moscú, ha revelado evidencias de un nuevo ciberataque ocurrido el año pasado dirigido a su propia red y a la de varios hoteles europeos que albergaban las negociaciones sobre el programa nuclear iraní de este país con el P5+1 (EE. UU., Rusia, China, Reino Unido, Francia y Alemania).

Estas revelaciones surgieron tras la publicación en el Wall Street Journal de un informe en el que se afirmaba que los funcionarios de la Casa Blanca sabían que Israel estaba espiando las conversaciones nucleares con Irán. El informe dice que «la operación de espionaje formaba parte de una campaña más amplia, con la que el gobierno del primer ministro Benjamín Netanyahu intentaba penetrar en las negociaciones para preparar sus argumentos contra los términos del acuerdo».

Kaspersky Lab es un internacionalmente reconocido grupo de investigación sobre programas de seguridad y desarrollador de antivirus, con sede en Rusia y registrado en el Reino Unido. Este grupo es una institución líder en el campo de las aplicaciones y redes de seguridad y publica regularmente sus investigaciones sobre puntos vulnerables y ataques digitales.

Kaspersky y la compañía estadounidense de seguridad técnica Symantec Corp verificaron de forma independiente que el virus utilizado en los ataques tiene toda la apariencia de ser un derivado de un software de espionaje llamado Duqu, que los expertos en seguridad vinculan al gobierno israelí. En un informe del 10 de junio, Ars Technica explicó que Duqu podría ser un ancestro del tristemente célebre virus Stuxnet, el proyecto conjunto de espionaje digital de EE. UU. e Israel dirigido contra el programa nuclear iraní y diseñado para sabotear las centrifugadoras de enriquecimiento de uranio.

Developers planted several false flags in the malware to give the appearance its origins were in Eastern Europe or China. But as the Kaspersky researchers delved further into the 100 modules that encompass the platform, they discovered it was an updated version of Duqu, the malware discovered in late 2011 with code directly derived from Stuxnet. Evidence later suggested Duqu was used to spy on Iran's efforts to develop nuclear material and keep tabs on the country's trade relationships. Duqu's precise relation to Stuxnet remained a mystery when the group behind it went dark in 2012. Now, not only was it back with updated Stuxnet-derived malware that spied on Iran, it was also escalating its campaign with a brazen strike on Kaspersky.

Los desarrolladores plantaron varios indicadores falsos en el virus para simular que sus orígenes estaban en Europa Oriental o en China. Pero cuando los investigadores de Kaspersky ahondaron en los 100 módulos que abarca la plataforma, descubrieron que era una versión actualizada de Duqu, el virus descubierto a finales de 2011 cuyo código deriva directamente de Stuxnet. Pruebas posteriores sugieren que Duqu se utilizó para espiar el desarrollo de material nuclear por parte de Irán y para vigilar las relaciones comerciales del país. La relación exacta de Duqu con Stuxnet sigue siendo un misterio, dado que el grupo responsable de su creación desapareció en 2012. En la actualidad, no solo ha vuelto con un virus actualizado derivado de Stuxnet para espiar a Irán, sino que también ha ampliado su campaña con un descarado ataque a Kaspersky.

Los investigadores de Kaspersky no pueden afirmar si el ataque se dirigió contra ciertos participantes en las conversaciones nucleares, pero sostienen que los sistemas de vídeo y audioconferencias de los hoteles podrían haber sido víctimas del espionaje.

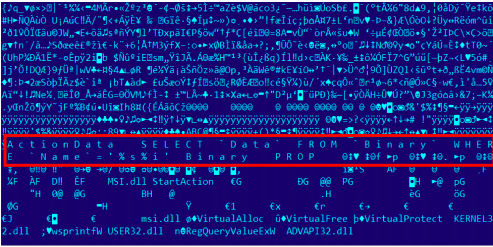

Captura de pantalla de los archivos del instalador para windows que utiliza Duqu 2.0. Kaspersky lo califica de «malicioso» en su informe técnico. Imagen tomada de «The Duqu 2.0: Technical Details», de Kaspersky Lab.

La viceministra israelí de Asuntos Exteriores, Tzipi Hotovely, ha negado la implicación de Israel:

There is no basis for the international reports claiming Israel was involved in the matter. What’s much more important is that we prevent a bad deal, otherwise, at the end of the day, we will find ourselves under Iran’s nuclear umbrella.

Los informes internacionales que relacionan a Israel con este asunto no tienen ninguna base. Es mucho más importante que impidamos un mal acuerdo, de otra forma, acabaremos bajo el paraguas nuclear de Irán.

Aunque es difícil vincular directamente estos virus con actividades de vigilancia por parte del estado, la serie de sucesos que comenzaron con Stuxnet ofrece varias pistas. Ars Technica supone que Duqu es probablemente obra de «un país acaudalado»:

While neither the US nor Israel has officially acknowledged any involvement with Stuxnet, New York Times reporter David Sanger's book Obama's Secret Wars and Surprising Use of American Power leaves little doubt the computer weapon was jointly developed by the two countries in an attempt to sabotage Iran's uranium enrichment program. Nearly identical code signatures in Stuxnet and the 2011 version of Duqu mean that whoever developed the latter had broad access to the Stuxnet source. And given the work schedules of the Duqu attackers, it seems likely they were physically located in or near Israel….even if Israel wasn't directly involved, there's little doubt Duqu is the work of a wealthy nation-state or at least supported by one.

Aunque ni EE. UU. ni Israel han reconocido oficialmente tener implicación alguna en Stuxnet, el periodista del New York Times David Sanger, en su libro Obama's Secret Wars and Surprising Use of American Power, dice no albergar ninguna duda de que el arma informática fue desarrollada conjuntamente por ambos países en un intento de sabotear el programa iraní de enriquecimiento de uranio. El hecho de que las firmas de código de Stuxnet y de la versión 2011 de Duqu sean prácticamente idénticas significa que quien fuera que desarrollara este último tuvo acceso abierto a la fuente de Stuxnet. Y dado el calendario de trabajo de los atacantes de Duqu, parece probable que estuvieran físicamente ubicados en Israel o cerca… Incluso si Israel no estuvo directamente involucrado, está bastante claro que Duqu es obra de un país rico o al menos está financiado por uno.

Consulte aquí el informe técnico de Kaspersky.

1 comentario