Investigadores independientes en Egipto han identificado lo que parece ser una nueva vía técnica para la vigilancia estatal: la manipulación del proceso de verificación en dos pasos.

Muchos activistas, periodistas y ciudadanos de a pie en todo el mundo utilizan la verificación en dos pasos (véase a continuación) en las redes sociales y servicios de correo electrónico con el fin de brindar una nueva capa de seguridad a sus comunicaciones. Pero ahora, parece que actores estatales podrían estar explotando esta función en su propio beneficio.

En Egipto, como en muchos países de todo el mundo, el Estado controla la infraestructura de telecomunicaciones y las empresas privadas de telecomunicaciones gestionan los servicios y las redes. Como es bien sabido, durante las revueltas de 25 enero de 2011 el Estado coordinó una secuencia de apagones de los diferentes sistemas de comunicaciones. Pero la censura es solo un aspecto de esta dinámica de control.

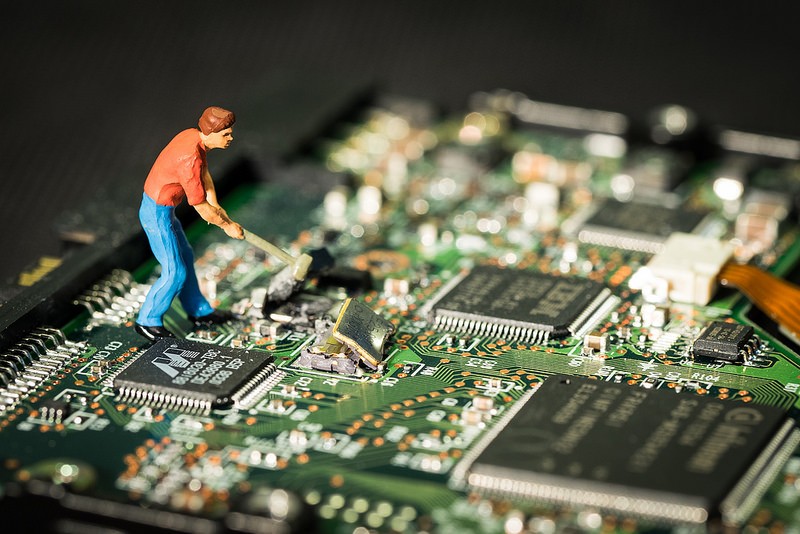

¿Cómo funciona la verificación en dos pasos?

Al activar la verificación en dos pasos, el usuario recibe un SMS (o llamada de voz) cada vez que intenta iniciar sesión, como forma de autenticar el acceso a la cuenta.

Sin la verificación en dos pasos, la mayoría de nosotros accedemos a nuestras cuentas de correo electrónico simplemente tecleando una contraseña. Pero muchos servicios ofrecen este paso adicional, de manera que el sistema requiere una prueba adicional de que es «realmente usted». Este paso adicional se basa en algo que el usuario conoce (la contraseña) y algo que el usuario tiene (el móvil).

Con frecuencia, el paso adicional consiste en que el sistema envíe un código secreto y de uso único al teléfono móvil del usuario cuando este intenta iniciar sesión con la cuenta. El proceso de conexión solo se completa cuando el usuario introduce tanto la contraseña como el código secreto de un solo uso.

En diciembre de 2015, Egipto bloqueó la aplicación móvil Free Basics de Facebook. Si bien muchos no tardaron en centrarse en el bloqueo como un acto de censura, varias agencias de noticias informaron que la razón del bloqueo fue la negativa de Facebook a permitir que el gobierno egipcio espiara a los usuarios de la aplicación.

Para los usuarios de Internet, estos y otros incidentes similares demuestran que la vigilancia masiva y la vigilancia específica pueden ocurrir fácilmente. En Egipto, documentos filtrados y estudios técnicos también han demostrado que las agencias gubernamentales compran tecnologías maliciosas de hackeo y coordinan con las empresas privadas de telecomunicaciones como parte de su constante interés por espiar las comunicaciones de sus ciudadanos.

Ahora, mediante el uso de herramientas y recursos más sofisticados (tal como se documenta aquí, por ejemplo en el uso de productos de Blue Coat y RCS en Egipto), el Estado ya no depende de las compañías de telecomunicaciones para obtener acceso a los datos e información de las comunicaciones de los ciudadanos.

Esto significa que las autoridades egipcias pueden acceder y registrar fácilmente las llamadas telefónicas, mensajes de texto y la ubicación geográfica (gps), sin un debido proceso ni protección legal adecuada. Si un oficial “quiere” tener esa información, la puede tener. Y esto permite al Estado acceder fácilmente a la información de los activistas.

Entonces, ¿Quién puede atacar a destacados activistas? En teoría, actores no estatales podrían atacar a los activistas utilizando herramientas obtenidas en el mercado negro. Pero en la práctica, y puesto que el ecosistema de Egipto está muy cerrado y controlado por el Estado, el Estado y grupos asociados al Estado son los principales responsables de este tipo de vigilancia.

La verificación en dos pasos suele recomendarse como una forma sencilla de mitigar este tipo de vigilancia. Pero se convierte en un punto debil cuando el Estado consigue acceder a las cuentas de una persona al interceptar los mensajes de entrada a su móvil.

¿Cómo se aprovechan de esta función los actores estatales?

Como usuario, si olvida su contraseña para una plataforma en particular, normalmente puede recuperar la contraseña pidiendo a la plataforma que envíe un código único a su móvil. Cuando recibe el código, lo introduce en la plataforma para verificar su identidad. Pero en Egipto, gracias a un firme control estatal de la infraestructura de telecomunicaciones, parece que actores estatales han estado utilizando esta función en beneficio propio. Intentan acceder a las cuentas de los activistas al seleccionar la opción “olvidé la contraseña”, y luego interceptan (o bloquean) el código enviado al teléfono móvil del activista. Esto les permite restablecer la contraseña del activista y realmente hacerse con el control de su cuenta.

Aunque más adelante puede tener una aplicación para generar los códigos en su móvil en lugar de recibir un SMS, esto ocurre sólo después de activar la verificación en dos pasos y proporcionar su número de móvil ─ y esa es la situación con la mayoría de los servicios.

Investigadores independientes en Egipto han conseguido pruebas de que el sector de seguridad e inteligencia de Egipto ahora cuenta con la capacidad de atacar a activistas y usuarios de Internet, enviándoles enlaces de suplantación de identidad para obtener acceso a sus cuentas y controlar remotamente sus equipos. Pero estas conclusiones sugieren que también están trabajando en coordinación con el sector privado de las telecomunicaciones de otras maneras.

Varios destacados activistas han sido blanco de este tipo de ataques en los últimos años. Muy recientemente, el 26 de marzo de 2016, se utilizó este modelo para atacar al destacado y galardonado periodista y bloguero Wael Abbas, como parte de una campaña de hackeo más amplia. Su cuenta de Gmail también fue blanco: Recibió en su buzón de entrada una notificación por correo electrónico de Google que decía: “Atacantes patrocinados por el Estado podrían estar intentando comprometer su cuenta”. En su móvil, Wael recibió un falso mensaje emergente diciéndole que actualizara el software. El mensaje le pareció extraño y era distinto de las habituales notificaciones de alerta y actualización que se envían a los dispositivos Android. El mensaje incluso contenía una errata.

El 30 de marzo de 2016, Mohamed Gaber, un conocido diseñador gráfico y activista (también conocido como Gue3bara), informó que había recibido un SMS para restablecer la contraseña sin pedirlo. El 1 de abril de 2016, la galardonada defensora de los derechos humanos y periodista Nora Younis informó que había recibido dos notificaciones parecidas. Con la contraseña, cualquier persona podría hacer varios intentos para iniciar sesión en su cuenta.

Estas y otras experiencias demuestran la vulnerabilidad de la verificación en dos pasos, en aquellos casos en que el adversario es capaz de interceptar los SMS.

¿Cómo sé si soy blanco de estos ataques? ¿Qué debería hacer si me preocupa?

La única manera de evitar este tipo de ataques es mediante la eliminación de todos los números móviles de todas sus cuentas de correo electrónico y redes sociales. Una solución alternativa es utilizar cuentas de correo electrónico secundarias como su opción de recuperación.

Y como siempre, es importante utilizar una frase de contraseña segura y de uso único en lugar de una sola palabra y evitar el uso de la misma frase o variaciones de esa frase en más de una cuenta.

Si necesita ayuda…

Las personas con cuentas en Facebook, Yahoo y Hotmail han tenido estos problemas con mayor frecuencia, probablemente debido a los sistemas técnicos de seguridad de estas plataformas. (Hasta ahora no hay información sobre casos con Google o Twitter.)

Para actualizar la configuración de la cuenta en cualquiera de estas plataformas, siga los siguientes pasos:

- Desde su cuenta de Hotmail: Inicie sesión aquí https://outlook.live.com. Haga clic en su avatar en la esquina superior derecha y seleccione ‘Ver cuenta’. Haga clic en la pestaña ‘Seguridad y privacidad’ y seleccione ‘Más opciones de configuración de seguridad’ a la izquierda. Esto cargará la página de ‘Configuraciones de seguridad’ mostrando la información que usted ha añadido. Desplácese hacia abajo y elimine su número de móvil.

- Desde su cuenta de Yahoo: Inicie sesión aquí https://mail.yahoo.com. Haga clic en su nombre en la esquina superior derecha y seleccione ‘Información de la cuenta’. Después de cargar la página, seleccione ‘Seguridad de la cuenta’ a la derecha. Es posible que le pidan que inicie sesión de nuevo. En ese momento, podrá ver el número de teléfono de recuperación. Elimínelo.

- Desde su cuenta de Facebook: Inicie sesión aquí https://www.facebook.com. Haga clic en ‘Información’. De la lista de la izquierda, seleccione ‘Información básica y de contacto’. Desplácese hacia abajo hasta que vea su número de móvil. Elimínelo.

Ramy Raoof es tecnólogo y asesor de privacidad y seguridad digital en Egipto. Pueden encontrarlo en Twitter en @RamyRaoof.

Mohamed Najem colaboró en la investigación para este artículo.