Caricatura de Doaa Eladl, vía Cartoon Movement.

Defensores de derechos humanos de todo el mundo árabe están examinando la mina de datos revelados tras el gran hackeo del pasado domingo a Hacking Team, la polémica empresa italiana de tecnología de seguridad y vigilancia.

El tristemente célebre «Sistema de Control Remoto» de Hacking Team ha sido utilizado por regímenes opresivos en Arabia Saudita, Bahréin, Sudán, EAU, Omán, Marruecos y Egipto para vigilar e intimidar a opositores políticos, defensores de derechos humanos, periodistas y activistas digitales. El Sistema de Control Remoto es una forma perniciosa de la tecnología de vigilancia que permite al atacante, habitualmente una entidad gubernamental, infiltrarse y controlar el dispositivo de su blanco. Puede copiar archivos del disco duro de un equipo informático, grabar llamadas de Skype, correos electrónicos, mensajes instantáneos, contraseñas escritas en un navegador web, e incluso activar y espiar a través de la cámara web de un equipo.

El uso de las tecnologías de Hacking Team se ha generalizado tanto en este campo que la empresa fue nombrada «enemigo de Internet» por Reporteros Sin Fronteras en 2012. Trabajando con activistas que han sido blanco de los gobiernos que utilizan productos de Hacking Team, el Citizen Lab de la Universidad de Toronto ha llevado a cabo una investigación técnica a gran escala para entender mejor los sistemas utilizados por Hacking Team y otros importantes proveedores de tecnología de vigilancia. Los resultados de esa investigación se pueden consultar aquí.

La cuenta oficial de Twitter de la compañía, que también fue hackeada, proporcionaba un archivo torrent de más de 400 gigabytes de datos internos: correos electrónicos, facturas, listas de clientes, código fuente, contratos e incluso copias de seguridad de WhatsApp personales. Los documentos también están disponibles en Transparency Toolkit.

No está claro quién hackeó a HackingTeam. Un individuo conocido como «Phineas Fisher», que afirmó haber hackeado los sistemas de Gamma, una importante compañía de tecnología de vigilancia con sede en Alemania y Reino Unido, ha reivindicado el ataque, pero esto es difícil de verificar.

Captura de pantalla del tuit de Hacking Team con el enlace a los 400GB de datos filtrados.

Poco después que la información del hackeo se hiciera pública, varios expertos en seguridad y periodistas comenzaron a publicar la larga lista de clientes de Hacking Team, registros de las comunicaciones internas y algunas facturas. Entre los clientes internacionales, varios estados árabes aparentemente han utilizado los servicios de Hacking Team.

Ramy Raoof, activista de derechos digitales con sede en El Cairo, tuiteó a sus 111.000 seguidores los documentos que revelan cómo GNSE Egypt, una destacada empresa de comercio electrónico en la región, parece haber negociado la compra de software de Hacking Team:

from the #HackingTeam Leaks: invoice to #Egypt – 58,000 EURO – January 2012. pic.twitter.com/pgSJOwUwQq

— Ramy Raoof (@RamyRaoof) July 6, 2015

De las filtraciones de Hacking Team: factura de #Egipto – 58.000 EURO – Enero 2012.

GNSE the man-in-the-middle company in #HackingTeam deal with #Egypt intelligence. Contacts http://t.co/BugJeepS4C – http://t.co/YExcAOWbDn — Ramy Raoof (@RamyRaoof) July 6, 2015

GNSE es la empresa intermediaria en el acuerdo de Hacking Team con los servicios de inteligencia egipcios. Contactos.

Raoof señaló que el hackeo demostró lo que los activistas de la región ya sabían desde hace tiempo:

rights groups knew #Egypt using #HackingTeam spyware since 2012; Sunday's hack just proved it http://t.co/UiqP2z9ZQl

— Ramy Raoof (@RamyRaoof) July 7, 2015

Los grupos de derechos sabían que Egipto utilizaba software espía de Hacking Team desde 2012; el hackeo del domingo solo lo demuestra.

Los activistas de Marruecos reaccionaron de forma parecida. En 2012, el grupo de medios ciudadanos y socio de Global Voices Mamfakinch fue blanco de un ataque utilizando el Sistema de Control Remoto de Hacking Team. Cuando recibieron un correo electrónico que parecía contener información sobre una historia, los desprevenidos miembros del grupo abrieron un documento adjunto al correo electrónico y el sistema inmediatamente se hizo con el control de sus equipos. Las revelaciones del domingo confirman lo que descubrieron hace años, tras investigar el incidente con la ayuda de expertos de seguridad digital.

El defensor de los derechos humanos y asesor de seguridad digital Mohammed Al-Maskati tuiteó a sus 89.000 seguidores que Bahréin compró varios productos de software espía de Hacking Team.

البحرين اشترت برامج تجسس و تنصت من شركة @hackingteam ، بحسب ما كشفت عنها الوثائق و اخر صيانة كانت منذ فترة بسيطة #bahrain — Mohammed Al-Maskati (@MohdMaskati) July 6, 2015

Bahréin compró varios programas espía de @Hackingteam y, según los documentos filtrados, acaba de pasar el último mantenimiento.

2-برامج التجسس من @hackingteam تستطيع التنصت على المحادثات في برنامج Skype و نسخ الملفات و تشغيل الكاميرا -يتبع #bahrain

— Mohammed Al-Maskati (@MohdMaskati) July 6, 2015

2- El software espía de @hackingteam puede acceder a archivos y correos electrónicos cifrados, Skype y otras comunicaciones de Voz sobre IP o chats, copiar archivos locales y encender la cámara del dispositivo.

3-و ايضا تستطيع تسجيل كل ما يتم ادخاله عن طريق الكيبورد keyboard و هذا يشمل الباسوورد و المعلومات الحساسة و غيرها #bahrain — Mohammed Al-Maskati (@MohdMaskati) July 6, 2015

3- El software espía también puede registrar todas las pulsaciones del teclado, que incluirán información confidencial y contraseñas.

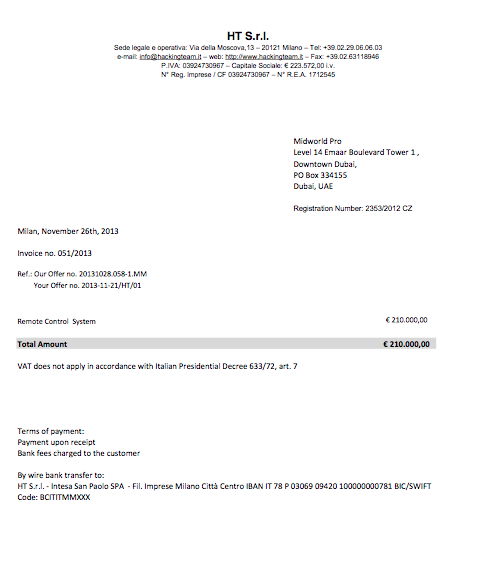

Una de las facturas de los archivos muestra la adquisición de un Sistema de Control Remoto por valor de €210.000 por una entidad llamada «Midworld Pro» ubicada en Dubai, EAU. Un nombre de archivo asociado con la factura dice «Midworld Pro – Bahréin». Otros documentos indican que el gobierno de Bahréin adquirió servicios y productos por un valor de €210.000, lo que sugiere que esta compra fue probablemente enviada a Bahréin a través de los EAU.

Factura de MidWorld Pro – Obtenida a partir de los documentos filtrados.

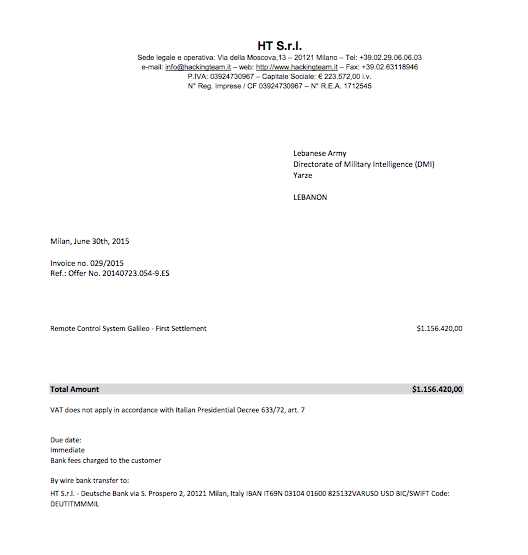

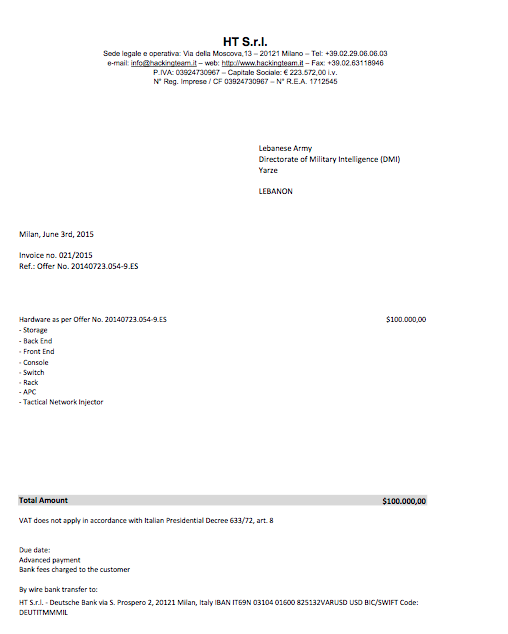

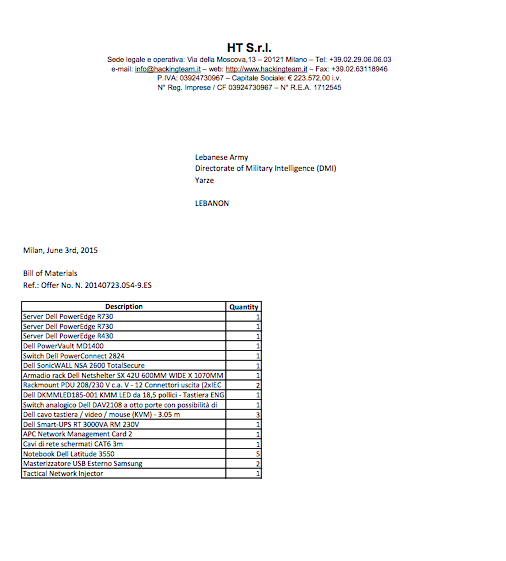

Junto con Egipto y Bahréin, los documentos también revelaron que el ejército libanés adquirió el Sistema de Control Remoto de Hacking Team, además de otros equipos. Parece que el gobierno gastó más de un millón de euros en sus productos.

Factura por Galileo del ejército libanés.

Factura por hardware del ejército libanés

Factura por hardware del ejército libanés (2)

El periodista libanés Mahmoud Ghazayel tuiteó que la cuenta oficial del ejército libanés en Twitter le había bloqueado después de preguntar sobre los archivos filtrados de HackingTeam.

I just got blocked by @LebarmyOfficial after trying to get their opinion about this matter #IsHackingTeamAwakeYet pic.twitter.com/ohfxypKqHp — محمود غزيّل (@ghazayel) July 6, 2015

@LebarmyOfficial me acaba de bloquear tras intentar obtener su opinión sobre este asunto.

Los documentos filtrados también revelaron que Hacking Team vendió a Sudán. Eva Galperin de la EFF tuiteó:

Hacking Team never sold to Sudan? Here's the instructions for the 480,000 Euro wire transfer. cc @hackingteam pic.twitter.com/JqexHpvb3s — Eva (@evacide) July 6, 2015

¿Hacking Team no vendió a Sudán? Aquí están las instrucciones para la transferencia bancaria de 480.000 euros.

En la filtrada Lista de Clientes (.xls) Hacking Team señalaba que Sudán «no goza de apoyo oficial». Rusia también fue catalogada de ese modo.Los documentos también revelan varias comunicaciones entre la empresa y el Comité del Consejo de Seguridad de Naciones Unidas respecto al uso de un sistema de control remoto en Sudán. El Sistema de Control Remoto de Hacking Team parece haber violado una resolución de 2005 (1591), que imponía un embargo de armas sobre el país.

Para más información sobre el alcance global de los productos de Hacking Team, vea el mapa interactivo de Matthew Stender, que visualiza todos los clientes de Hacking Team:

Para más información y comentarios sobre la evolución de esta historia, siga a @RamyRaoof, @MohdMaskati, @Gharbeia y @simsimt.